19 июня 2007

PKI или PGP?

Обеспечение безопасного обмена информацией в современных электронных системах реализуется разными способами. Наиболее широкое распространение получили системы на основе открытых ключей: PGP и PKI. Подтверждение личности или сообщения - основное предназначение описываемых систем - реализуется с помощью связки цифровых кодов (или сертификатов): ЭЦП, открытого и закрытого ключей. Это общее для обеих систем. Главной особенностью

PKI, в отличие от

PGP, является наличие компонентов, известных как

центр сертификации (ЦС) и

центр регистрации (ЦР). Благодаря им возможно подтверждение подлинности личности сторонними уполномоченными организациями.

Наличие ЦС и ЦР обусловило то, что в системе PKI доминирующим направлением подтверждения подлинности является вертикальная (иерархическая) составляющая, когда сертификат подтверждается кем-то, имеющим более высокий статус. В системе PGP основной является горизонтальная составляющая или, другими словами, схема "прямого доверия". Хотя и в той, и в другой системе возможно как вертикальное, так и горизонтальное подтверждение подлинности. Образно можно представить, что в PKI доверие распространяется в виде дерева, а в PGP - в виде сети.

Различия в стандартах

В основу PGP положен стандарт OpenPGP, который содержит:

- сведения о владельце сертификата;

- открытый ключ владельца сертификата;

- ЭЦП владельца сертификата;

- период действия сертификата;

- предпочтительный алгоритм шифрования.

В основу PKI положен стандарт Х.509, который содержит:

- открытый ключ владельца сертификата;

- серийный номер сертификата;

- уникальное имя владельца;

- период действия сертификата;

- уникальное имя издателя;

- ЭЦП издателя и идентификатор алгоритма подписи.

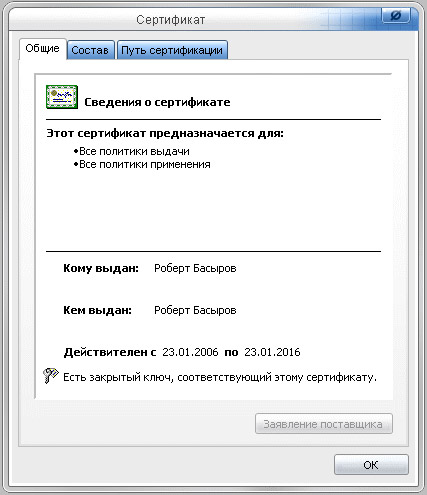

Несмотря на наличие множества версий формата Х.509, существует ряд фундаментальных различий между форматами сертификатов Х.509 и PGP:

- сертификат PGP создается только лично (самоподписанный сертификат), сертификат Х.509 может получаться от центра сертификации, а также быть самоподписанным;

- сертификат Х.509 содержит только одно имя владельца сертификата;

- сертификат Х.509 содержит только одну ЭЦП, подтверждающую подлинность сертификата.

Задачи, решаемые PGP и PKI

Обе эти технологии используются для следующих целей:

- обеспечение механизма строгой аутентификации;

- организация защищенного обмена электронной почтой;

- организация виртуальных частных сетей (VPN) для защищенных соединений удаленных пользователей и филиальных сетей организации;

- организация защищенных порталов (доступ через Интернет), систем разграничения доступа к сайтам, порталам и приложениям.

Рассмотрим работу систем PGP и PKI.

Who is who?

Все версии программы PGP (даже корпоративные, способные обслуживать от 25 до 50 000 пользователей) не рассчитаны на получение сертификатов от сторонних ЦС. Просто потому, что этого не допускает используемый ими протокол OpenPGP. Это не плохо и не хорошо. Дело в том, что система PGP изначально создавалась под потребности в основном частных пользователей и предназначена в основном для работы с электронной почтой. Имея дело с PGP-сертификатом, каждый пользователь может выступать в качестве заверителя содержащихся в нем сведений (за исключением случаев, когда эта возможность намеренно ограничена политикой безопасности). В последующем PGP стали приспосабливать под потребности защиты электронного документооборота. Все бы хорошо, но возникает проблема доверия сторонним корреспондентам. Что толку от заверений сертификата пользователя, который прислал вам письмо, если вы не знакомы и не доверяете никому из подписавших полученный вами сертификат?

Система PGP вполне может выступить удачным решением для внутрикорпоративных целей, когда заверителем сертификата является уполномоченное администрацией компании лицо. Но, отправляя документы во внешний мир, вы должны подтверждать свою личность отправителя. Аналогично и в случае с получением корреспонденции: вы должны быть уверены в том, что сообщение отправлено именно тем, кто назвался отправителем. Для юридически правильного документооборота в этом случае необходимо заверение подлинности сертификата сторонней уполномоченной организацией. Такую возможность может предоставить только протокол Х.509, на основе которого и построена PKI.

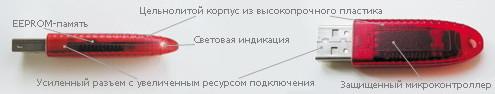

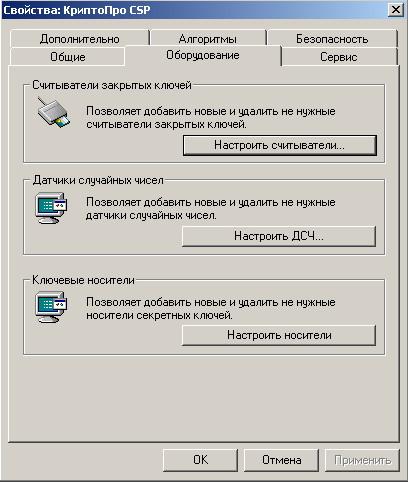

Но проблема аутентификации не сводится только к определению авторства послания. С помощью PKI можно организовать систему доступа к данным, например с помощью ключей, размещенных на внешних носителях (ruToken). Правда, надо учесть, что не все стандартные криптопровайдеры операционной системы Windows поддерживают размещение ключей на внешних носителях.

Проблема аутентификации имеет еще один аспект - неотрекаемость. С помощью криптографических средств необходимо обеспечить условия четкой фиксации авторства и времени создания документа. Подтверждение авторства обеспечивается электронной цифровой подписью (ЭЦП), а вот подтверждение времени требует наличия некоторых дополнительных программных возможностей. Проблема фиксирования времени создания документа решается с помощью специального модуля службы штампов времени (TSA). Используя этот сервис, вы можете создать систему, которая обеспечит неотрекаемость не только по имени создателя, но и по времени создания документа.

Защита файлов и документов

Задача криптографической защиты электронных почтовых сообщений, файлов и документов сводится к шифрованию данных. И PGP, и российские программные продукты, реализующие логику PKI, позволяют шифровать информацию. Для частной переписки этих мер безопасности может быть вполне достаточно, но для работы государственных и коммерческих организаций этих возможностей недостаточно. Прежде всего потому, что PGP не работает с российскими стандартами, а значит, не отвечает ни необходимому уровню безопасности, ни существующим

законодательным нормам РФ. Работу с сертифицированными криптографическими алгоритмами поддерживают такие отечественные программы, как

"АРМ ЭЦП" (компания "Информзащита"),

"КриптоАРМ" (компания Digt),

"Блокпост ЭЦП" (ООО "Газинформсервис"),

Message-PRO и

File-PRO ("Сигнал-КОМ").

Кроме того, для организаций важен уровень дополнительных возможностей и сервисов. Например, пакетная обработка полученных зашифрованных файлов, которая позволяет ускорить и упростить ежедневные рутинные операции. Другим немаловажным аспектом может оказаться возможность создания дополнительных подписей на файле. Причем сами дополнительные подписи должны быть разными по статусу: равные исходной (собственно дополнительные подписи) и заверяющие. Первые нужны для подписей равных по статусу пользователей (например, членов одного коллектива), вторые - для продвижения сообщения по вертикали принимающих решения лиц. При этом заверяющая подпись должна ставиться как на первичную, так и на любую дополнительную подпись. Это позволяет учесть любую возможную структуру построения организации и порядка принятия решений в ней.

Или другой пример необходимости внимательного подхода к реализации системы документооборота. Некоторые программы шифрования позволяют при создании дополнительных подписей шифровать их (подписи) в единый файл, а не создавать несколько разных файлов ЭЦП. Мелочь, но теперь становится невозможным удаление одной из подписей, только целиком всех, что означает меньший риск фальсификации. Как всегда, дело в нюансах и в способах реализации сервисов в конкретных программных продуктах, делающих аналогичные программы достаточно разными по уровню удобства и полезности для пользователей.

VPN

Для организации частных виртуальных сетей обе технологии PGP и PKI подходят в одинаковой степени, так как основное отличие таких сетей от открытых - использование специального протокола IPSec. Однако и здесь надо учитывать преимущественные возможности PKI в плане использования сертификатов, выданных внешними ЦС.

Доступ через сеть

Обе технологии рассчитаны на работу в незащищенных сетях, работающих по протоколу IP. Однако различие в возможностях этой работы очень существенны. Благодаря наличию системы сертификатов PKI может реализовать взаимодействие в сетях по протоколам HTTPS и SSL (в том числе к почтовому серверу Microsoft Exchange Server, веб-сервисам на базе Microsoft IIS), в то время как область применения PGP - это фактически только электронная почта.

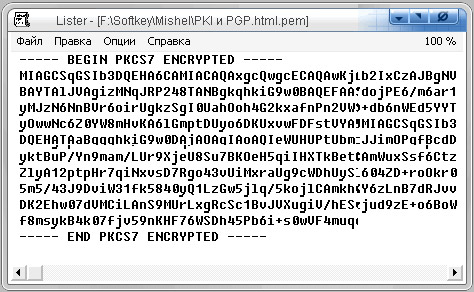

Программы шифрования данных особенно полезны именно при работе в незащищенных сетях. Даже в случае использования незащищенного HTTP с помощью программ шифрования можно организовать обмен зашифрованными документами через онлайновые хранилища данных. Пользователь может зашифровать документы любым доступным встроенным криптопровайдером, поместить зашифрованный файл в хранилище и дать ссылку на скачивание своему корреспонденту. В системе PGP в этом варианте обмена не возникает вообще никаких проблем, в системе PKI необходимо, чтобы пользователи пользовались одинаковыми криптопровайдерами. Для официального документооборота необходимо в этом случае еще и использование сертифицированных российских СКЗИ. Ведущими средствами криптографической защиты информации на российском рынке программных средств сегодня являются "КриптоПро CSP" от компании "Крипто-Про", Signal-Com CSP - "Сигнал-КОМ", "Верба-OW" - "МО ПНИЭИ".

Так что же лучше?

PGP и PKI - это две похожие, но все же разные системы. Первая предназначена для неструктурированного (или слабо структурированного) защищенного обмена данными. Даже применение программ, созданных для крупных корпоративных клиентов, не делает систему в целом стройной и понятной. PKI обеспечивает обмен зашифрованными данными как на локальном, так и на межсетевом уровне с достаточной степенью защищенности и достоверности. В настоящее время технология PGP развивается в сторону совместимости с PKI. Однако действующий опыт показывает, что на рынке отдается большее предпочтение технологии PKI.

При этом необходимо помнить, что приобретение одних только программ шифрования на основе стандарта Х.509 не создает в полной мере саму инфраструктуру PKI. Необходимо использовать сертифицированные для РФ криптопровайдеры, а также обеспечить взаимодействие с официальными российскими ЦС.

Публикации по теме

30 декабря 2013

Решения для защиты конечных точек появились на рынке не так давно, фактически после начала массового развертывания в компаниях локальных сетей. Прообразом этих продуктов послужил обычный антивирус для защиты персонального компьютера.

|

|

25 февраля 2011

Утечка данных о бюджетах пользователей сервиса контекстной рекламы Google AdWords стала одной из самых интересных в прошедшем году.

|

|

24 февраля 2011

Еще одна крупная утечка в 2010 году связана с самой популярной в мире социальной сетью Facebook, аудитория которой превышает 500 млн зарегистрированных пользователей по всему миру.

|

|

|

|

|

29 апреля 2014

Многие компании закупают за свой счет мобильные гаджеты для сотрудников, часто бывающих в командировках. В этих условиях у ИТ-службы появляется насущная необходимость контролировать устройства, которые имеют доступ к корпоративным данным, но при этом находятся за пределами периметра корпоративной сети.

|

|